Matthias Gromann, Head of Business Line Asset and Configuration Management bei der FNT GmbH

Matthias Gromann, Head of Business Line Asset and Configuration Management bei der FNT GmbH

Die Compliance-Anforderungen an Banken steigen rasant. Um deren Einhaltung effektiv zu überwachen, setzen BaFin und EZB eine zunehmend strengere Prüfpraxis durch. Dies dient dem Ziel, verborgene Risiken verlässlich aufzuspüren und auf ein Minimum zu reduzieren. Letztendlich sollen dadurch alle beteiligten Stakeholder und Anleger geschützt werden. Um hier auf der sicheren Seite zu sein, müssen Finanzinstitute ihre kritischen IT-Infrastrukturen überprüfen und bei Bedarf optimieren. Eine wichtige Hilfestellung leistet hierbei der Einsatz eines Configuration-Management-Systems. Banken erhöhen dadurch ihre Chancen, Prüfungen erfolgreich zu bestehen.

Die zunehmend strikteren regulatorischen Anforderungen im Bankenumfeld resultieren aus verschiedenen Vorschriften wie etwa Basel III. Zudem werden die verschärften Vorgaben zum Risikomanagement in Deutschland beispielsweise durch das Kreditwesengesetz (KWG) und die „Mindestanforderungen an das Risikomanagement“ (MaRisk) geregelt. Banken sind dadurch verpflichtet, Risiken besser einzuschätzen und ihre Geschäftsprozesse entsprechend anzupassen. Für eine konsequente Kontrolle dieser Bestimmungen praktiziert die Europäische Zentralbank (EZB) ein einheitliches Aufsichtsverfahren. Demnach sind für die Beaufsichtigung systemrelevanter Banken nicht mehr ausschließlich die Zentralbanken der EU-Mitgliedsstaaten zuständig, sondern auch die EZB. Dies konfrontiert Finanzinstitute mit einer wesentlich härteren Prüfpraxis. Laut KWG bedarf es für eine Überprüfung keines konkreten Anlasses. Vielmehr kann ein entsprechender Kontrolltermin jederzeit anberaumt werden, sodass auch kleinere Finanzinstitute immer darauf vorbereitet sein sollten.

Banken ist also zu empfehlen, sich für eine solche Prüfung gut zu rüsten. Sie müssen hierbei sicherstellen, dass ihre IT-Infrastruktur hohe Anforderungen erfüllt. Geregelt werden diese in den MaRisk und den „Bankaufsichtlichen Anforderungen an die IT“ (BAIT). Diese Bestimmungen gründen auf gängigen Standards wie ITIL und dem IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI). Das KWG liefert hierfür die gesetzliche Grundlage. Konkretisiert werden diese Regelungen wiederum durch MaRisk und BAIT. Sie definieren beispielsweise, was die Aufsichtsbehörden als „angemessene technisch-organisatorische Ausstattung der IT-Systeme“ voraussetzen. Auch wird darin festgelegt, inwieweit die „Anforderungen an die Informationssicherheit sowie an ein angemessenes Notfallkonzept“ zu berücksichtigen sind. Und schließlich regeln die Bestimmungen, was beim Outsourcing von IT-Services an externe Dienstleister zu beachten ist.

Höchstmögliche Sicherheit durch verlässliche IT-Systeme

Dabei gilt: Hoch performante und verlässliche IT-Systeme dienen nicht nur der Einhaltung prüfungsrelevanter Vorgaben. Das Bank-Management muss sich auch darauf verlassen können, dass die IT eine höchstmögliche Sicherheit gewährleistet und Cyber-Angriffe erfolgreich abwehrt. Das hierin liegende Gefahrenpotenzial wird etwa am Beispiel des Angriffs auf die Deutsche Kreditbank AG (DKB) im Januar 2020 deutlich. Die Attacke legte mehrere Server stundenlang lahm, sodass den Kunden der Zugriff auf die gewohnten Online-Banking-Services versagt blieb. Treten solche Ausfallzeiten öfter und über einen längeren Zeitraum auf, kann dies insbesondere für reine Online-Banken fatale Folgen haben – von der Reputationsschädigung bis hin zu hohen Einnahmeverlusten.

Daher müssen sich die IT-Verantwortlichen von Banken immer den hohen, potenziellen Risiken bewusst sein. Sie sollten über eine entsprechende IT-Strategie verfügen, die sich exakt an den Bedürfnissen des Business ausrichtet. Darin sollte auch die Aufbau- und Ablauforganisation der IT klar definiert sein. Darüber hinaus ist zu regeln, wie die IT-Abteilung mit der Auslagerung von IT-Services und mit der individuellen Datenverarbeitung (IDV) verfährt. Die Bank muss also fundierte Governance-Guidelines in der Schublade haben, die alle strategischen Erwägungen beinhalten. Darin muss auch festgelegt werden, dass keine unvereinbaren Tätigkeiten oder Rollen in einer Person verschmolzen werden. Dadurch lassen sich ebenfalls Risiken eindämmen.

Benutzerberechtigungen professionell managen

Wichtig ist überdies, dass sämtliche Informationsrisiken und Benutzerberechtigungen professionell gemanagt werden. Hierbei macht es Sinn, alle Systeme und Systemelemente wie Applikations-Instanzen, Betriebssystem-Instanzen, virtuelle Server-Instanzen und konkret verwendete Server in Schutzbedarfskategorien einzuteilen. Daraus lassen sich dann im Nachgang die richtigen Maßnahmen ableiten. Die jeweiligen Schutzbedarfe können beispielsweise in einem Configuration-Management-System (CMS) an den Applikationen oder Services als Attribute oder als eigenes Configuration-Item (CI) dokumentiert werden. Dabei schreiben die Aufsichtsbehörden die Einhaltung eines korrekten Vererbungsalgorithmus vor.

Insbesondere ist darauf zu achten, dass das CMS bestimmte Vererbungstechniken wie das Maximumprinzip sowie das Kumulations- und Verteilungsprinzip optimal unterstützt. Zudem sollte das System die Ergebnisse in Form der ermittelten Schutzbedarfsklassen transparent abbilden können. Hierdurch wird die Wirtschaftlichkeit von Maßnahmen erhöht, was folgendes Beispiel zeigt: Das Ausfallrisiko einer Anwendung vermindert sich deutlich, wenn sie auf einem Cluster läuft. So kann der Schutzbedarf an den einzelnen physischen Servern einer niedrigeren Klasse zugeordnet werden. Aus diesem Grund weist ein Failover-Cluster eine höhere Schutzbedarfseignung als ein einzelner Server auf. Definiert wird die Analyse des Schutzbedarfs in ISO 27001:2015 sowie in den BSI-Standards und Grundschutzkatalogen.

Informationsverbünde zur Vererbung der Schutzbedarfe

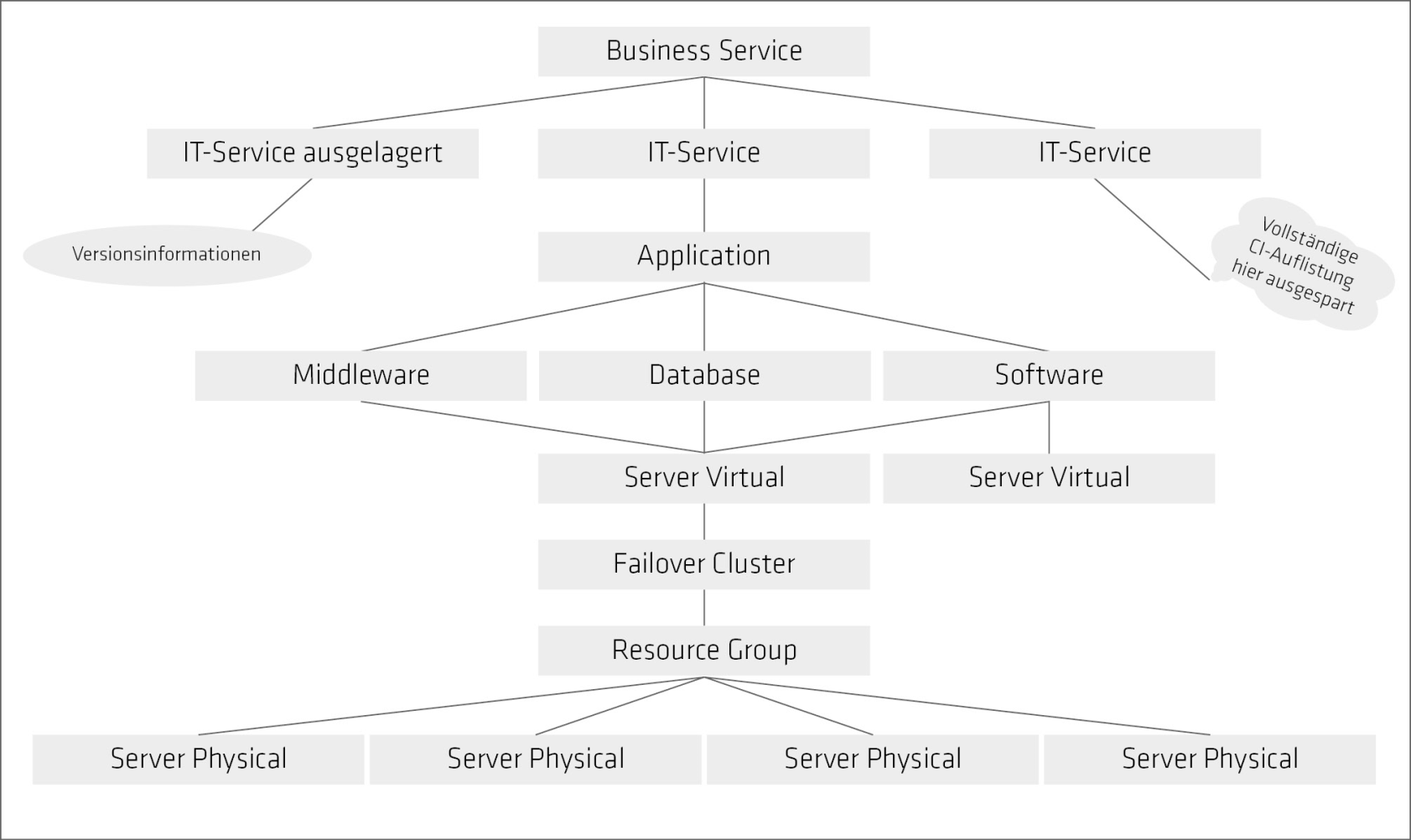

Um die Schutzbedarfe korrekt vererben zu können, sind sogenannte Informationsverbünde zu identifizieren. Dabei handelt es sich um die Gesamtheit infrastruktureller, organisatorischer, personeller und technischer Komponenten, mit denen Aufgaben in einem speziellen Anwendungsbereich der Informationsverarbeitung erfüllt werden können. Ein solcher Informationsverbund kann sich je nach Ausprägung über die gesamte IT einer Bank oder einzelne Segmente erstrecken. Letztere werden nach Organisationsstrukturen wie beispielsweise einem Abteilungsnetz oder nach gemeinsamen IT-Anwendungen wie etwa einem Personalinformationssystem eingeteilt. Die einzelnen Informationsverbünde werden nicht nur zur Vererbung der Schutzbedarfe hinsichtlich Vertraulichkeit, Integrität und Verfügbarkeit herangezogen. Sie haben auch eine Bedeutung für das Management der Informationssicherheit, in dessen Kontext jeweils eine Sicherheitsrichtlinie für die Verbünde erstellt wird. Hierfür sind alle beteiligten Organisationseinheiten zu identifizieren, da auch softwarebasierte Schnittstellen in die Richtlinie einfließen müssen.

Abbildung 1: Ein Informationsverbund kombiniert verschiedenste infrastrukturelle, organisatorische, personelle und technische Komponenten

Eine große Bedrohung für die Sicherheit der IT-Systeme liegt im Social Hacking. Dabei versucht ein Hacker, sich durch manipulative Vorgehensweisen Zugang zum Computersystem der Bank zu verschaffen. Um dem Einhalt zu gebieten, achtet die Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) in ihren Prüfungen besonders auf konsistente Berechtigungskonzepte. Diese sollten nach dem sogenannten „Need-to-know“-Prinzip erstellt werden. Das bedeutet, es dürfen immer nur so viele Zugriffsrechte vergeben werden, wie es für die jeweiligen Aufgaben erforderlich ist. Ein Rezertifizierungsprozess schließt dabei unnötige Berechtigungen aus, die aus veralteten Rollen herrühren können. Dies ist beispielsweise der Fall, wenn Mitarbeiter die Abteilung verlassen und die bestehenden Berechtigungen nicht gelöscht werden. Die IT-Verantwortlichen sollten hierbei darauf achten, dass gängige Standards wie etwa das Access Management aus ITIL eingehalten werden. Damit lassen sich Risiken vermindern, die aus unnötigen Berechtigungen resultieren.

IDV in Risikoklassen einteilen

Gängige Standards und Methoden helfen auch bei Projekten und der Entwicklung von Anwendungen dabei, eine Übersicht über Risiken und deren Abhängigkeiten zu erstellen. Hier kommen beispielsweise Zeitverzug, Kostenexplosionen oder die Nicht-Nutzung von Projektergebnissen in Betracht. Daher ist es ratsam, bereits in einer frühen Projektphase die Vertraulichkeit, Integrität, Verfügbarkeit und Authentizität von Daten zu analysieren, die in dem betreffenden Programm verarbeitet werden. Mittels dieser Informationen können selbst entwickelte Applikationen – sogenannte individuelle Datenverarbeitungen (IDV) – in bestimmte Risikoklassen eingeteilt werden. Auf dieser Grundlage lassen sich dann die richtigen Maßnahmen einleiten.

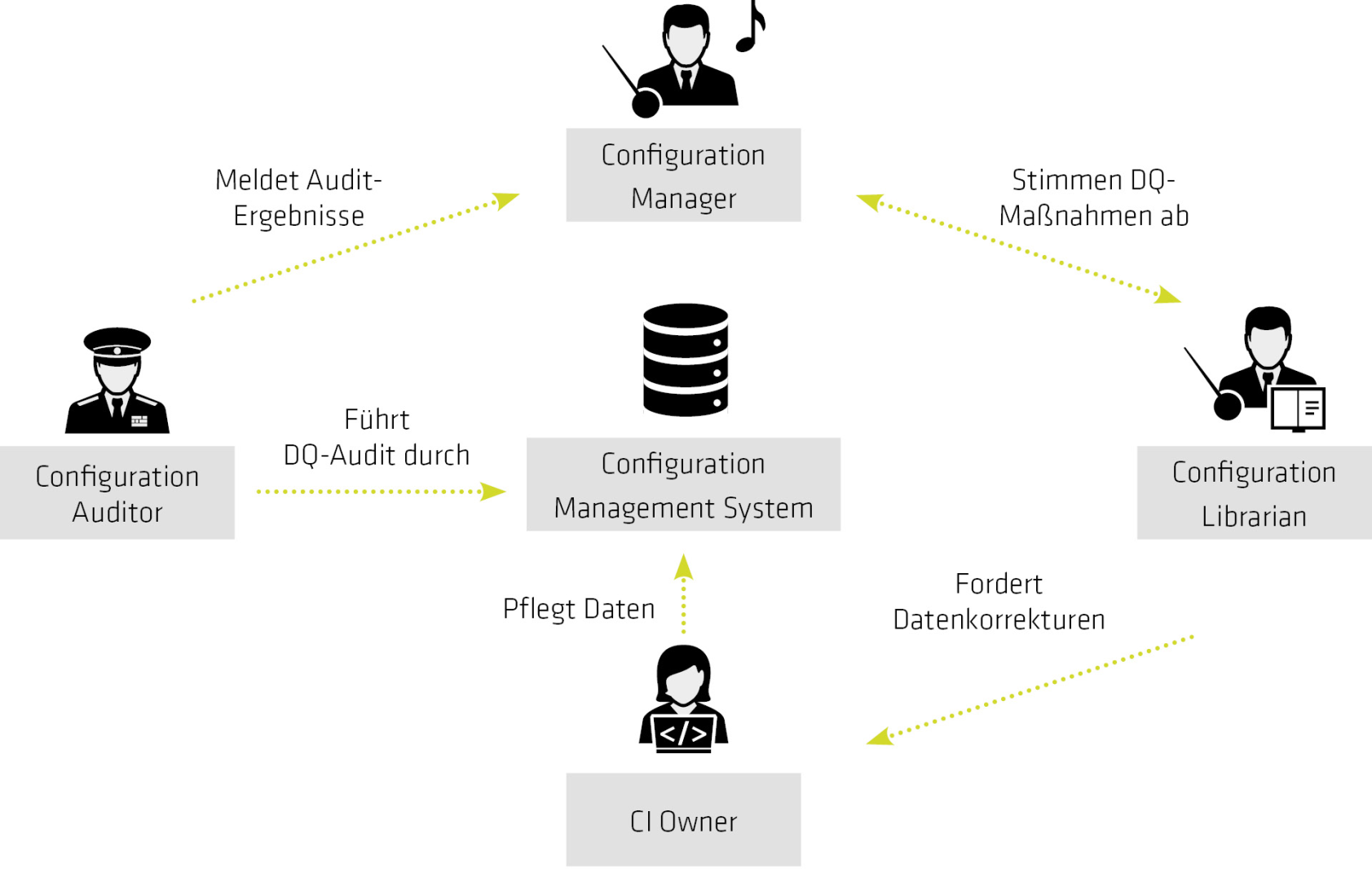

Wichtig ist auch, die IDV-Aktivitäten in einem zentralen Register zu dokumentieren. Ein solches kann übersichtlich in einer Configuration Management Database (CMDB) abgebildet werden. Die CMDB lässt sich auch für viele weitere Aufgaben nutzen. Unterstützt sie beispielsweise das Management des Produktlebenszyklus, kann sie Risiken aus Legacy-Systemen sicher identifizieren. Dazu sind sämtliche Komponenten in der Datenbank abzubilden. Dies entspricht genau den Prüfungsanforderungen der BaFin. Demnach muss die Datenqualität durch einen entsprechenden Prozess lückenlos überwacht werden. Dabei sind Rollen klar zuzuordnen, ohne Verantwortlichkeiten zu teilen. Es muss sich daraus eindeutig ersehen lassen, wer beispielsweise für die Pflege einer CI-Klasse zuständig ist. Hierbei werden die einzelnen Aufgaben bei der Pflege der Datenqualität unter den jeweiligen Prozessakteuren wie dem CI Owner, Configuration Manager, Auditor und Librarian aufgeteilt. Die einzelnen Rollen sind dabei trennscharf voneinander abgegrenzt.

Abbildung 2: Bei der Pflege der Datenqualität sind die Prozessrollen genau definiert

Kritische Infrastrukturen identifizieren und dokumentieren

Auch bei der Auslagerung von IT-Dienstleistungen an spezialisierte Anbieter müssen die Anforderungen der MaRisk erfüllt werden. Dazu zählen beispielsweise eine effektive Exit-Strategie sowie eine Risikoanalyse zur Bewertung des Outsourcings. Deren Resultate sollten dann Bestandteil der Vertragsgestaltung werden. Zu den BAIT gehört mittlerweile auch das Gesetz KRITIS (Kritische Infrastrukturen). Laut Regelungstext umfasst es „Organisationen oder Einrichtungen mit wichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden“. Hiervon ist auch das Finanzwesen betroffen, da etwa jederzeit die Versorgung mit Bargeld sichergestellt werden muss. Um die Anforderungen aus KRITIS einzuhalten, sind kritische Infrastrukturen innerhalb der Bank zu identifizieren und zu dokumentieren. Dafür lässt sich ebenfalls das Configuration-Item in der CMDB nutzen. Darüber hinaus müssen laut KRITIS Zwischenfälle in den IT-Infrastrukturen unverzüglich dem BSI gemeldet werden. Dazu können das eingesetzte Incident-Tool und die CMDB über Schnittstellen technisch und prozessual nahtlos miteinander verbunden werden.

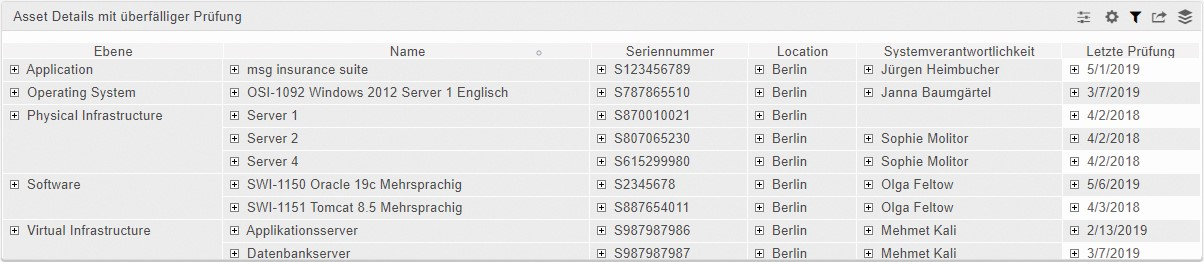

Abbildung 3: Im Dashboard der FNT Command Platform werden Verantwortlichkeiten eindeutig zugeordnet

PRAXISTIPPS

- Finanzinstitute sehen sich mit zunehmend härteren Prüfungsanforderungen von BaFin und EZB konfrontiert. IT-Verantwortliche müssen MaRisk und BAIT beachten, um ihre Infrastrukturen auf den aktuellen Stand zu bringen. Nur so können sie die Prüfungen sicher bestehen.

- Unerlässlich ist dabei ein ausreichendes Risikobewusstsein auf allen Ebenen der Bank-Prozesse und der jeweiligen IT-Systeme. Hierfür bedarf es einer Panorama-Sicht auf die genutzten Informationsverbünde.

- Ein Configuration-Management-System kann dabei unterstützen und eine gemeinsame Sprache zwischen den IT-Silos definieren. Dies erhöht den Erfolg von Change- und Optimierungsprozessen signifikant.

- Dadurch kommen Banken nicht nur sicherer durch die Prüfungen. Auch können durch die neu geschaffene Transparenz Services optimiert und ungenutzte Komponenten identifiziert werden. Banken profitieren dadurch von einem stabilen, schlanken und kostensparenden IT-Betrieb.

- Erfahren Sie in diesem kostenlosen White Paper noch mehr darüber, welche Anforderungen die BaFin an die Dokumentation der kritischen IT-Infrastrukturen stellt und wie Sie dank transparenter IT-Infrastruktur entspannt durch die BaFin-Prüfung kommen.

Beitragsnummer: 18381